2019年8月1日,Apache Solr官方发布了CVE-2019-0193漏洞预警,漏洞危害评级为严重。

此次漏洞出现在Apache Solr的DataImportHandler,该模块是一个可选但常用的模块,用于从数据库和其他源中提取数据。它具有一个功能,其中所有的DIH配置都可以通过外部请求的dataConfig参数来设置。由于DIH配置可以包含脚本,因此攻击者可以通过构造危险的请求,从而造成远程命令执行。

漏洞等级为高,建议Apache Solr用户及时升级以防止攻击者攻击。

该漏洞的产生是由于两方面的原因:

1、用户在solrconfig.xml文件中设置了DataImportHandler,开启了DataImport功能。

2、DataImportHandler模块允许用户自己包含脚本,来进行配置。

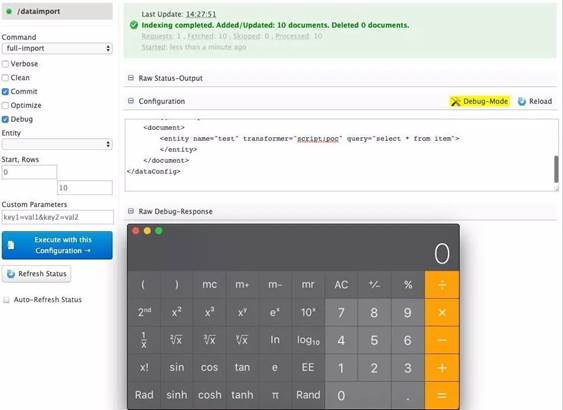

攻击者可以通过构造恶意的脚本交由转换器进行解析,在Solr解析的过程中并未对用户的输入做检查,可导致攻击者远程在Solr服务器上执行命令。

漏洞利用效果如下:

ApacheSolr < 8.2.0

1、将ApacheSolr升级至8.2.0或之后的版本

临时修补建议:

2、编辑solrconfig.xml,将所有用固定值配置的DataImportHandler用法中的dataConfig参数设置为空字符串。

3、确保网络设置只允许可信的流量与Solr进行通信,特别是与DIH请求处理程序的通信。